¡Hackear la contraseña de Yahoo!

¡El correo de Yahoo! no es seguro!

¡Hackear la contraseña de Yahoo!

¡El correo de Yahoo! no es seguro!

Según los hackers, descifrar una cuenta de Yahoo! es muy fácil. No hay menos de 1000 millones de cuentas de Yahoo! descifradas. Es enorme si lo piensas, especialmente cuando fue hecho por una sola persona. Yahoo! es una de las plataformas web más visitadas del mundo. En algún momento de la historia de Internet, casi todos los usuarios tenían al menos una cuenta de Yahoo!. Aunque hoy en día Gmail lo ha superado ampliamente, no se puede negar que aún hay muchos usuarios que siguen utilizando Yahoo! casi a diario. Por lo tanto, hablemos de la seguridad de una cuenta de Yahoo!.

Es obvio que, antes de hablar de cualquier tipo de hackeo, lo más importante es saber cómo eludir la contraseña. ¿Por qué la contraseña?

Simplemente porque es el primer identificador que actúa como barrera al intentar hackear a alguien. Por esta razón, debes pensar primero en descifrarla. Existen muchos métodos para descifrar contraseñas. Mientras que algunos usan software para eludir esta seguridad con éxito, hay prácticas directas que solo requieren cierto dominio.

A continuación, te presentamos algunos métodos que se pueden usar para eludir la seguridad de tu contraseña de Yahoo!:

usando PASS ACCESS.

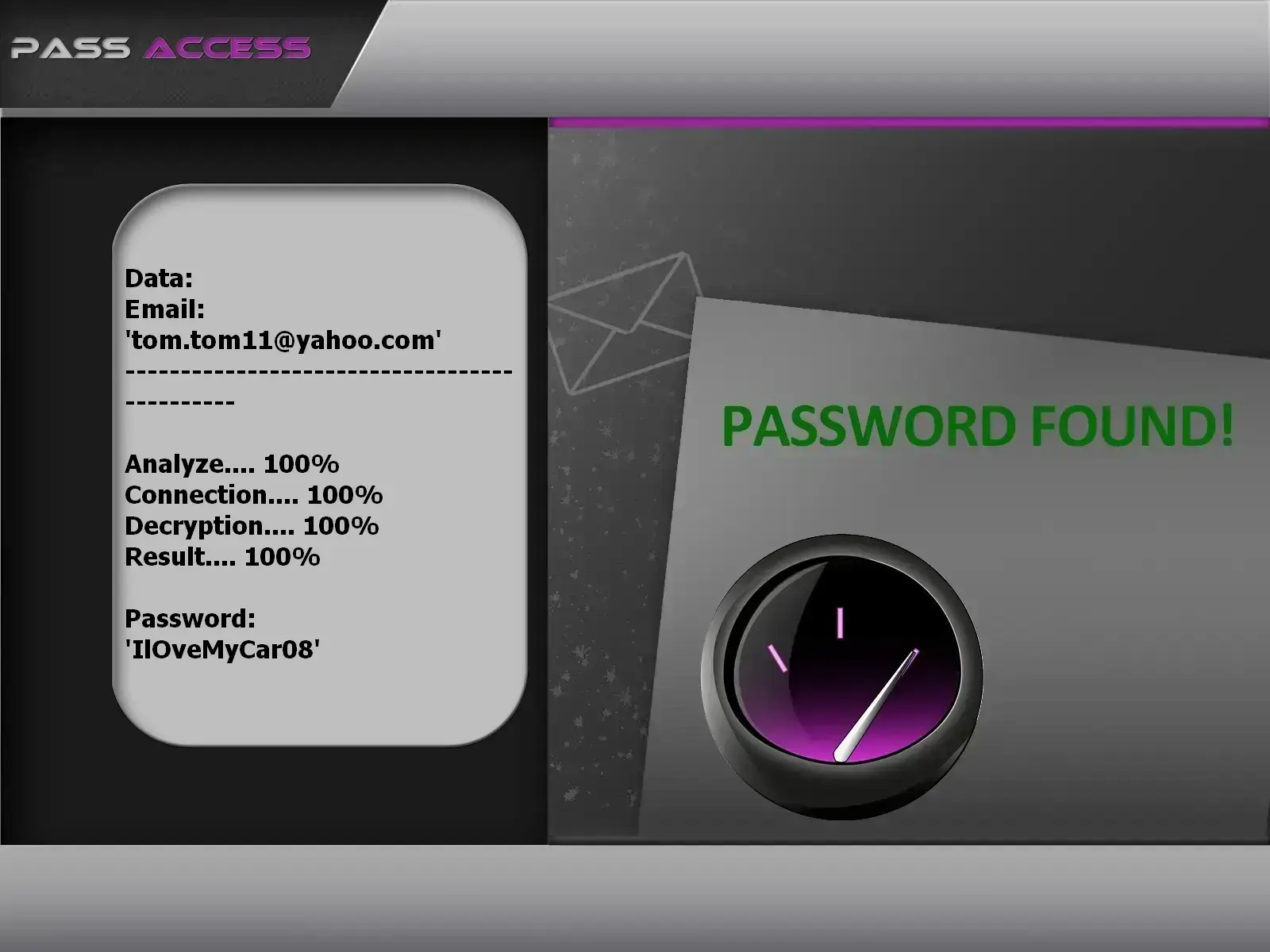

PASS ACCESS es una herramienta de aplicación que te permite acceder rápidamente a tu cuenta de Yahoo!. Elude las protecciones de autenticación de dos factores y muestra la contraseña en texto plano en tu pantalla en solo unos minutos. Ya sea que la contraseña esté cifrada o no, PASS ACCESS puede recuperarla. Este programa fue diseñado específicamente para ayudarte a descifrar la contraseña de cualquier cuenta de Yahoo!. Es especialmente útil para personas que han olvidado su contraseña o desean probar la seguridad de su cuenta.

Desarrollado por expertos en ciberseguridad, descifra tu contraseña en pocos minutos y simplifica el inicio de sesión con solo unos pocos clics.

A diferencia de la mayoría de las aplicaciones que afirman ayudarte a descifrar contraseñas de Yahoo!, esta no requiere conocimientos técnicos especiales ni información adicional. En otras palabras, cualquier persona con habilidades informáticas básicas puede usarla sin preocupación.

Para comenzar, simplemente sigue los tres pasos que se indican a continuación:

Vale la pena destacar lo fácil que es usar esta aplicación. Además, obtienes un período de prueba de 30 días: después de este tiempo, o quedas satisfecho o te devuelven todo tu dinero.

Prueba PASS ACCESS ahora descargándolo desde el sitio web oficial: https://www.passwordrevelator.net/es/passaccess

Con mayor frecuencia de lo que se cree, no se habla mucho de esta técnica de cibercrimen que es la intercepción de tráfico de red. Por lo tanto, difícilmente encontrarás documentación que te permita aprender sobre el tema. Lo más importante es que es una práctica organizada con el objetivo de robar datos sensibles, espiar e incluso sabotear.

En primer lugar, el hacker que desea iniciar una intercepción de tráfico debe primero recopilar información sobre la red objetivo. Generalmente, esto se puede hacer con bastante facilidad, por ejemplo, a través de WiFi o monitoreando a un usuario en relación con sus acciones y prácticas informáticas. Algunos ciberdelincuentes usan software de sniffing para investigar una red remota. Gracias a la información recopilada, el siguiente paso consistirá en recopilar las direcciones IP presentes en la red LAN. No solo direcciones IP, sino también información sobre los equipos utilizados y, si es posible, los servidores empleados. Con todos estos datos, los ciberdelincuentes pueden desviar el tráfico hacia dispositivos cuyas firmas robarán. En este robo de datos, se ven afectados datos personales como contraseñas y otros identificadores de conexión.

El sniffing de paquetes es una práctica que consiste en monitorear y capturar todos los paquetes de datos que pasan por una red mediante programas informáticos y hardware diseñados específicamente para este propósito. Este método permite a un hacker espiar e incluso acceder a toda una red informática desde su ubicación. Por supuesto, tales posibilidades pueden tener como consecuencia inmediata el robo de datos sensibles, como contraseñas. No se trata solo de contraseñas. Además de tus credenciales de inicio de sesión, la actividad de tus dispositivos puede ser espiada y tus comunicaciones desviadas.

Debe pasar por varios pasos. Al principio, el hacker debe conectar su terminal informático a un puerto de conmutación. El segundo paso consistirá en usar herramientas de descubrimiento que le permitan conocer qué tipo de red pretende atacar. Una vez completado el análisis, intenta encontrar una forma de atacar directamente a su víctima. Para ello, envenenará, mediante un programa malicioso, el terminal informático de su objetivo, especialmente mediante ARP spoofing. Si tiene éxito en este paso, todo el tráfico destinado supuestamente a la máquina de su víctima será desviado hacia él. El hacker solo tendrá que recopilar los datos que le interesen.

De forma sencilla, es una manera de monitorear la conversación telefónica de otra persona a través de las diversas herramientas que las víctimas utilizan. Puede tratarse tanto de una comunicación telefónica como de una comunicación por Internet. En el contexto del hacking informático, el ciberdelincuente utilizará dispositivos de escucha o spyware que se conectarán directamente al circuito de la red objetivo. Para interceptar datos, debe registrar toda la información que va a interceptar y almacenar todo este flujo de datos entre el objetivo y su host. Cabe señalar que la técnica de escuchas telefónicas puede tener dos variantes:

Una buena técnica maliciosa que consiste en crear una cuenta de Yahoo! similar a la tuya. El hacker recopilará información sobre ti para hacer que su cuenta parezca genuinamente legítima. Su cuenta será equivalente a la tuya, excepto por algunos cambios ortográficos. Puede engañar tu vigilancia y la de tus contactos y conocidos. Esto es muy molesto porque el hacker puede contactarlos y hacerles creer que ha perdido el acceso a su cuenta de Yahoo!. Si uno de sus amigos tiene un correo de recuperación, puedes imaginar que, a tus espaldas, perderás inmediatamente el control de tu cuenta de Yahoo!.

IRDP (Protocolo de Descubrimiento de Enrutadores ICMP) es un protocolo de enrutamiento que permite a un terminal host resaltar las direcciones IP de los enrutadores activos después de haber recibido los mensajes de solicitud de estos terminales informáticos a través de su red.

En esta situación, los hackers han descubierto una posibilidad de suplantar al host. Su técnica consiste simplemente en enviar un mensaje de advertencia a través de un enrutador IRDP que ha sido suplantado desde un terminal host de subred. Por lo tanto, pueden cambiar los enrutadores predeterminados especificando el que el hacker haya elegido. En esta condición, este último puede simplemente recopilar los datos que pasen por este terminal.

Cuando tenemos un dispositivo informático, hay una información que no poseemos o que descuidamos constantemente: la realidad y persistencia de las brechas de seguridad. Las vulnerabilidades de seguridad son defectos inherentes de diseño en todos los dispositivos y programas informáticos. En otras palabras, no existe un dispositivo o programa informático sin fallos de seguridad. Por esta razón, los fabricantes y editores de aplicaciones siempre hacen lo posible por ofrecer actualizaciones que corrijan estos defectos de diseño. Esto es esencial de entender como usuario de servicios digitales. Las vulnerabilidades de seguridad son peligrosas, ya que los hackers pueden usarlas para hackearnos diariamente. Al ser defectos de diseño, estas vulnerabilidades se utilizan para eludir las políticas de seguridad que implementamos en nuestros smartphones, ordenadores y tabletas. Cabe señalar que las fallas más peligrosas son los exploits de cero clic. Estas fallas se utilizan para calificar una práctica de ciberdelito que consiste en infectar, corromper, espiar o destruir un dispositivo informático de forma remota, sin que el usuario lo sepa o haga nada. En otras palabras, es el ataque informático definitivo que ocurre en absoluto silencio y total invisibilidad.

No es raro que los usuarios utilicen su navegador Google Chrome o Microsoft Edge para iniciar sesión en su cuenta de Yahoo!. Durante estas conexiones, a menudo se les pide que guarden las contraseñas. A veces, el registro se realiza automáticamente. Esta función es bastante útil porque garantiza que la próxima vez que el usuario inicie sesión, no tendrá que perder tiempo introduciendo nuevamente sus credenciales. Sin embargo, existe un problema con el uso de tales métodos. De hecho, las contraseñas no están realmente seguras en estos navegadores. Desafortunadamente, cada vez que guardas tu contraseña en un navegador, se almacena directamente sin ninguna protección ni cifrado. Además, si alguien logra acceder a tu terminal informático y a tu navegador, le resultará muy fácil recuperar tu identificador sin hacer grandes esfuerzos.

Una botnet es el conjunto de programas informáticos (ordenadores, smartphones, objetos conectados, etc.) que han sido conectados entre sí gracias a un programa malicioso que los controla remotamente, permitiéndoles realizar tareas específicas. La palabra botnet deriva de la expresión inglesa " roBOT NETwork ".

Conectar suficientes dispositivos permite a los hackers generar suficiente potencia informática para llevar a cabo ataques cibernéticos de gran magnitud. Con frecuencia, los ciberdelincuentes detrás de las botnets son muy conocidos y reconocidos como causantes de ciberataques de alto impacto.

Cuando un dispositivo informático está infectado con una botnet, puede ser utilizado de diferentes maneras por los hackers. Algunas utilidades a tener en cuenta:

Después de conocer todas estas técnicas de descifrado, debes buscar proteger mejor tu cuenta de Yahoo!.

La seguridad es entonces esencial. El problema que más surge en este contexto es saber cuáles son las mejores prácticas para mejorar tu seguridad. Debes saber que todo depende de la disciplina. Usar una cuenta en línea significa estar constantemente alerta, tener la información más reciente sobre la evolución del malware cibernético y los métodos necesarios para contrarrestarlo. Pero, ante todo, aquí tienes algunos conceptos básicos: